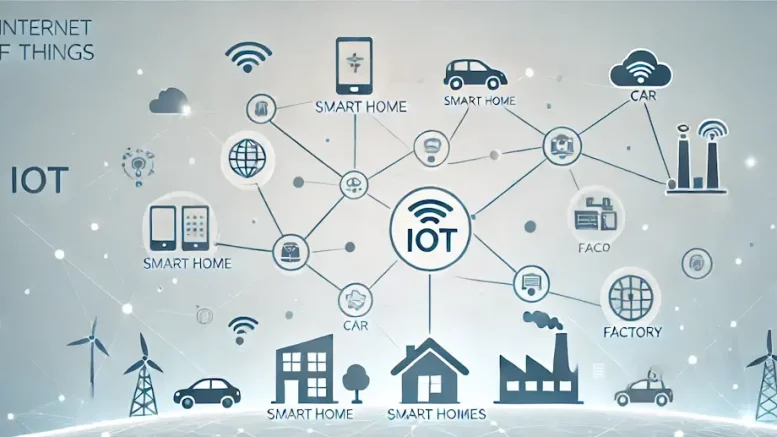

Alors que l’on bascule de plus en plus vers les objets connectés, ceux-ci deviennent la nouvelle cible des cybercriminels qui exploite plusieurs logiciels pour forcer leur infection. Une combinaison de Mirai, d’Aidra et d’autres solutions et script pour pénétrer un système.

Ça y est, après les ordinateurs via Internet, les notebook via des réseaux Wi-Fi et les smartphones via des applications ou des sites douteux, c’est au tour des objets connectés de se faire infiltrer par les cybercriminels.

Les logiciels malveillants (le client bot) sont conçus pour viser les objets connectés via le protocole Telnet. À l’aide de sa fonction de scanner Telnet initialement codé, le malware s’acharne pour dénicher les informations d’identification vulnérables connues des solutions Linux IoT.

Tout cela se fait par l’intermédiaire de commande envoyée par un serveur IRC malveillant. L’idée ici reste in fine toujours la même ! Une attaque DDos est orchestrée vers l’objet connecté afin de le « déstabiliser ». Une fois la « déstabilisation » effectuée, le malware ouvre la porte et s’installe tranquille sur l’objet connecté.

Mais dans le cas présent, le malware ne se limite pas à cette simple action. En effet, il va profiter de l’objet connecté pour s’infiltrer dans les autres objets connectés. Une fois tous ces objets connectés et « sous contrôle », il sera alors possible aux cybercriminels de passer à l’étape supérieure c’est-à-dire s’attaquer à des systèmes plus importants comme une attaque sur les serveurs d’OVH ou Yahoo comme ce fut le cas il y a quelques semaines.

Ainsi, le site Malware Must Die auraient mis en place un test qui confirme la manœuvre et en l’auraient mis en place un test qui confirme la manœuvre et en l’espace de 5 jours, ils seraient parvenus à infecter pas moins de 3500 objets connectés.

REM : Comme cet article a pour objectif de prévenir et pas d’infecter, nous ne sommes pas entrés dans le détail volontairement.

Soyez le premier à laisser un commentaire commenter "Les objets connectés dans le collimateur des cybercriminels !"